Há já algum tempo que se me coloca uma questão acerca da confiança que tantas pessoas colocam em sites, mesmo em sites dos quais pouco ou nada conhecem. Hoje deixo-vos com alguns dos meus pensamentos acerca do tema.

Emails dos Amigos

Um dos mais comum testes de confiança é efectuado pelas redes sociais quando pedem as passwords dos webmails para ir lá obter a lista de contactos e adicioná-los automaticamente à rede, ou convidá-los a juntarem-se à sua rede.

Eu percebo o conforto que é enviar automaticamente convites às dezenas ou centenas de contactos que têm na vossa conta do hotmail, ou do gmail ou de qualquer outros dos webmails suportados.

Mas, acredito também que confie que os dados que está a fornecer à sua rede social nunca vão ser utilizados para nenhuma outra finalidade. Neste caso especifico, será de esperar que os dados referidos não são sequer guardados em base de dados ou registados em logs. Mas será que não são?

E que pode acontecer se por acaso decidirem utilizar os dados referidos para outros fins? Que é que poderiam fazer com esses dados?

Imagine que alguém com acesso a esses dados decide criar um programa para enviar SPAM personalizado. Quem melhor para lhe enviar um email a anunciar um qualquer produto do que uma pessoa com quem trabalha, que é seu amigo, ou que faz de qualquer outra forma parte das suas relações pessoais. E, claro, com o username e password da sua conta de webmail isso é simples de fazer.

Username de outros sites

Hoje existem diversos serviços que efectuam acções em consequência de eventos, como os que permitem manter as diversas contas nas redes sociais sincronizadas, ou as de microblogging. No dia em que um destes serviço caia em mãos menos confiáveis, todas as contas que lhe estejam associadas tornar-se-ão potenciais palcos de spam.

Mas nem é esse, sequer, o único risco. Imaginemos que um destes sites, um destes serviços tem um bug, que alguém descobre, e que permita obter uma listagem das contas que estão registadas nas suas bases de dados… Mais uma vez, estas contas estão em risco, apesar de as pessoas responsáveis pelo site em quem se confiou serem de confiança. São, no entanto, humanas, e o seu código é susceptível de ter falhas que permitam obter estes dados.

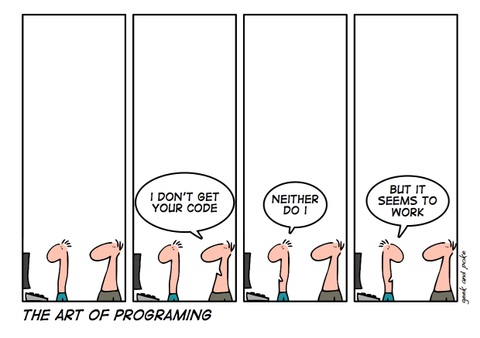

É extraordinariamente difícil escrever código completamente livre de erros, e mesmo quando se têm os maiores cuidados para garantir que estes são tão pouco quanto possível, utilizam-se inúmeros programas e bibliotecas que podem conter bugs. Apesar de ser cada vez mais simples criar um site, devido às inúmeras bibliotecas, frameworks e gestores de conteúdos que existem à disposição de cada utilizador, cada vez mais também, o enfase no desenvolvimento destas ferramentas é colocado nas novas funcionalidades e não na correcção de bugs e na segurança das funcionalidades existentes.

Isto faz com que a confiança que pode ter na segurança de um qualquer site que utiliza seja limitada. Mesmo quando confia nas pessoas que fizeram o site, quanto mais o site ganhar momentum, maior a probabilidade de alguém conseguir tirar partido do site para fins que os criadores do site e a maioria dos seus utilizadores não anteciparam.

Dados Online

São inúmeros os sites que permite manter dados relativamente privados, e até que implementam funcionalidades realmente privadas (como a facturação de profissionais liberais), e que oferecem muito poucas ou nenhumas garantias acerca da privacidade desses dados. Mas ainda assim têm muitos utilizadores, prontos, inclusivamente, a pagar para desfrutar desses serviços. Em muitos casos os serviços nem são legais (como no caso do software de facturação que não suporta IVA por linha, ou que não permite exportar dados no formato SAFT-PT,obrigatório para qualquer empresa portuguesa ou empresário em nome individual).

Eu sei, estes serviços online são muito funcionais, estão sempre disponíveis, e tudo o mais. Claro que eu gosto de ter este tipo de funcionalidades sempre disponíveis, mas também gosto de garantir que os dados da minha facturação apenas de mim são conhecidos. Não utilizo, neste momento, um sistema de facturação online, mas se utilizasse, seria um instalado nos meus servidores, não um disponível para quem quer que o pretenda utilizar.

A minha visão

Sim, eu sou um bocado paranóico, mas tenho a nítida sensação que a maioria dos utilizadores confia demasiado.

Mas é mais do que isso, eu sou um Programador Open Source mais do que um empreendedor Web. Eu poderia simplesmente criar sites e permitir que qualquer utilizador os utilizasse, por um preço determinado, de preferência. Mas o que eu faço é colocar o software que escrevo online para que qualquer pessoa o possa utilizar.

E isso deve-se ao facto de eu utilizar mais facilmente software que possa instalar em maquinas em que eu confie, do que sites nos quais eu não confio. Sim, eu tenho contas em muitos sites, utilizo muitos serviços online, como o GTalk, o Twitter, o Yahoo!Groups e muitos outros. Mas utilizo emails diferentes para todos os registos, tenho várias passwords, em muitos sites utilizo password geradas automaticamente. E aquilo que considero mais pessoal está em casa, num computador com um acesso limitado à internet.

E, claro, quando não encontro software open source que satisfaça as minhas necessidades de forma adequada, prefiro implementar a utilizar uma solução web partilhada.